Tutto ciò che devi sapere sul Platform Engineering e perché la tua azienda dovrebbe implementarlo

SOFTWARE SUPPLY CHAIN SECURED BY AKIT

CLOUD NATIVE CYBERSECURITY

Le migliori soluzioni di sicurezza IT in ottica Cloud Native

VANTAGGI

I vantaggi di AKIT

Akit è la nostra divisione di servizi e soluzioni in ambito Cybersecurity per le aziende Enterprise. Con Akit potrai beneficiare di:

- Affidabilità e sicurezza delle tecnologie cloud e open source. Una sicurezza completa a 360 gradi

- Monitoraggio in real time per una rapida e proattiva risposta alle minacce. Adottando e applicando la metodologia DevOps (DevSecOps)

- Approccio Shift-Left (o Security-by-Design). Le minacce vengono individuate e neutralizzate fin dall’origine

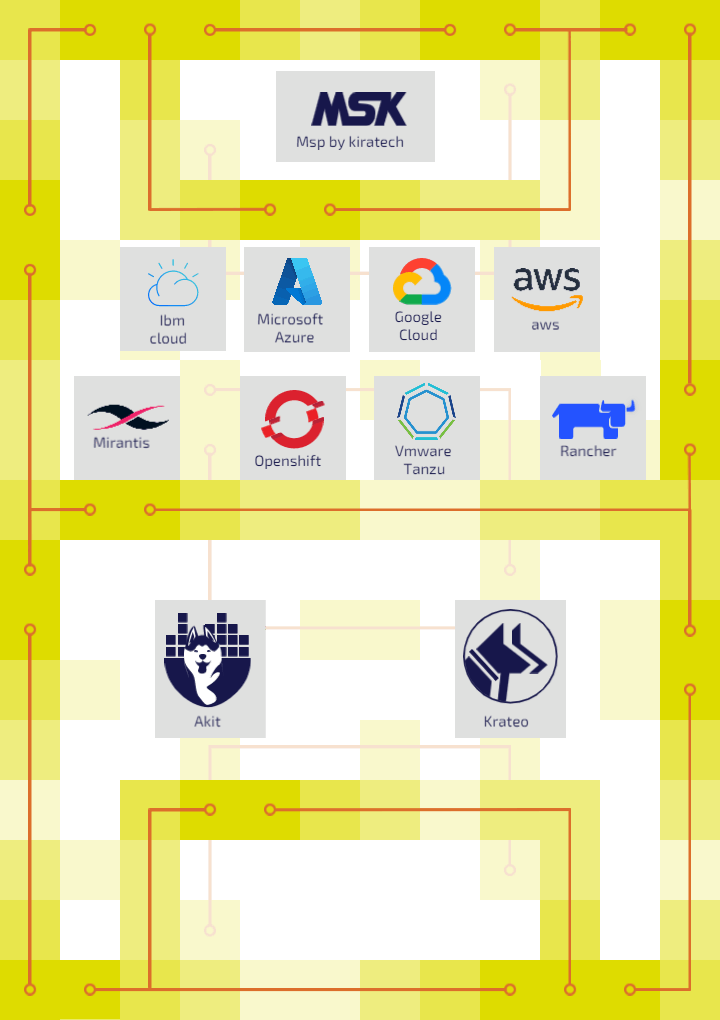

TECNOLOGIE

I nostri partner in ambito Cybersecurity

Partnership di visione strategica ci permettono di mettere in sicurezza ogni livello della tua infrastruttura. Ecco la nostra Tool chain completa:

La miglior squadra per i tuoi goal

Per la Cloud Security mettiamo in campo AKIT: una strategia di protezione completa del dato che si adatta alla fluidità dei nuovi ambienti di lavoro.

LA CLOUD NATIVE SECURITY

Per implementare al meglio l’approccio Cloud Native è fondamentale adottare specifiche pratiche a sostegno della sicurezza informatica. AKIT include i nostri servizi per la Security che si focalizzano su questi aspetti.

- Cloud & Kubernetes Security. Metti in sicurezza la tua infrastruttura applicativa

- Security Gate. Tieni traccia delle azioni intraprese lungo il percorso di sviluppo del software per salvaguardare la tua sicurezza

- DevSecOps. Individua e neutralizza le minacce fin dall’inizio del processo di sviluppo

- VA|PT. Scopri quali sono i punti di debolezza dei tuoi sistemi e agisci tempestivamente

- IAM (Identity Access Management). Facilita la gestione delle identità digitali e monitora l’accesso alle informazioni critiche all’interno della tua organizzazione

- Zero-Trust Security. Sicurezza dinamica e identity-based, senza un chiaro perimetro per mitigare il rischio di cyber-attacchi negli ambienti moderni.

SCOPRI DI PIÙ SULLA CYBERSECURITY

A cosa serve il PlatformOps e perché la tua organizzazione ne ha bisogno?

Il mondo dello sviluppo applicativo è radicalmente cambiato negli ultimi anni. Le applicazioni monolitiche sono state sostituite da servizi...

(Lettura 4 minuti)

Vsan: software defined storage by vmware

In 2012 VMware introduced the vision for the software-defined datacenter (SDDC). The SDDC is VMware’s architecture for public and private clouds...

(Lettura 2 minuti)

Vsan: software defined storage by vmware (Clone)

In 2012 VMware introduced the vision for the software-defined datacenter (SDDC). The SDDC is VMware’s architecture for public and private clouds...

(Lettura 2 minuti)